Visitamos el Centro Criptológico Nacional del CNI: aquí está el epicentro de la ciberseguridad española

Quien escribe estas líneas ha visitado algún que otro entorno sensible. Desde un centro de datos Tier IV hasta el Parlamento Europeo. Todos con sus respectivas medidas de seguridad y control de acceso, pero ninguna comparable a las que tiene el CNI en su sede al oeste de Madrid para permitir que un periodista acceda a sus instalaciones.

De allí emana un secretismo y una sensación de sigiloso control que se corresponde con la naturaleza de una institución así: nadie sabe más de lo que debe saber, nadie cuenta más de lo que debe contar. Esta entrevista es un regalo. Con extrema amabilidad y profesionalidad han tenido a bien atendernos y abrirnos las puertas de su casa para que podamos conocer el Centro Criptológico Nacional del CNI, un organismo que acaba de cumplir su vigésimo aniversario.

En marzo de 2004 se aprobó el Real Decreto 421/2004 para regular el ámbito de actuación y las funciones del CCN, que se convirtió así en el primer organismo español con responsabilidades y competencias en materia de ciberseguridad. Y de su recorrido, funciones y miras al futuro hemos podido charlar con algunos de sus portavoces.

Un trabajo orientado a las administraciones públicas (pero no solo a ellas)

Luis Jiménez es el subdirector general del CCN. Es Teniente Coronel en situación de servicios especiales, Especialista Criptólogo y Especialista en Descriptación por el Centro Superior de Información de la Defensa (CESID, el antecesor del CNI). Y es él quien nos habla de las funciones que tiene el CCN: “Además de la función de CERT, tiene algunas más. En el ámbito de la criptografía, en el ámbito de las políticas de seguridad, directrices, guías, la formación de funcionarios y empleados públicos…También tenemos la función de evaluar la confianza que podemos depositar en la tecnología, la regulación y certificación de la seguridad en las tecnologías de la información y la comunicación…”.

Un CERT es un Equipo de Respuesta ante Emergencias Informáticas por sus siglas en inglés (Computer Emergency Responste Team). Los hay a nivel autonómico, empresarial o militar, pero también a nivel nacional, como es el CCN, dependiente del CNI.

Estas funciones se traducen en escenarios como el de la auditoría que practica el CCN a cualquier sistema de información y comunicaciones que vaya a manejar información clasificada. “Vemos si está en condiciones de protegerla, y cuando vemos que cumple esas condiciones, emitimos una acreditación, que es la aprobación para manejar esa información clasificada”, explica Luis.

Se trata de un organismo de cara al público, por lo que casi toda su actividad queda reflejada en su página web. “Emitimos guías, documentos, boletines de amenazas, de vulnerabilidad, instrucciones, recomendaciones, códigos de buenas prácticas, configuraciones seguras de las distintas tecnologías…”. De hecho una de sus labores es la de divulgación en el ámbito de seguridad tecnológica, y cualquiera puede recurrir al material que publican para implementar mejoras de seguridad en sus dispositivos.

No obstante, su público objetivo principal está muy definido: las administraciones públicas. “Tanto la general como la autonómica como la local. Nuestros clientes son los responsables TIC de ayuntamientos, ministerios, comunidades autónomas, diputaciones… Todo lo que es el sector público español. No trabajamos para ciudadanos y empresas, fundamentalmente lo hacemos para la administración pública”.

Imagen: CNI (cedida).

Imagen: CNI (cedida). El astuto lector habrá percibido una paradoja: mucho enfoque en administraciones públicas, y una referencia concreta a las empresas. Tiene una explicación: “Muchos ciberataques e incidentes tienen connotaciones en el ámbito de la seguridad nacional, así que trabajamos para contrarrestar esas agresiones a los intereses nacionales”.

Es decir: si una gran empresa española recibe un ataque importante, que afecte a los intereses nacionales, el CCN también tiene la obligación de trabajar junto a ella para detectar el ataque, investigarlo, prevenir que se repita, desinfectar sus sistemas, averiguar qué ocurrió exactamente, definir el daño ocasionado… En esos casos, aunque la función principal del CCN se dirija a las administraciones públicas, hay momentos concretos en los que apoyan a empresas del sector privado.

Un caso paradigmático: Telefónica y Wannacry

Uno de los ataques más mediáticos a una gran empresa española fue el que ocurrió a Telefónica en 2018, cuando recibió un ataque de ransomware: Wannacry. Sus empleados empezaron a ver mensajes de aviso en sus ordenadores, la infección se propagó en cuestión de minutos y todos los trabajadores acabaron siendo enviados a casa mientras los responsables de seguridad tomaban el control. En ese momento ya estaban trabajando en el caso varios miembros del CCN, con quienes se habían puesto en contacto desde la teleco.

Este pasaje nos lo explica Álvaro, coordinador del Equipo de Respuesta a Incidentes del CCN: “No eran los únicos, había más empresas con problemas. Lo primero que hicieron fue enviarnos una muestra del ransomware. Compartimos la información de nuestro análisis con nuestros homólogos británicos, ya que Wanncry afectó mucho al sector sanitario público inglés. Aprovechó una vulnerabilidad del protocolo de Microsoft de compartición de impresoras y a través de ese protocolo llegaba Wannacry. A través de ese protocolo SMB, usaba una vulnerabilidad que ya había utilizado la NSA americana, pero se filtró online, lo publicó un grupo conocido como ‘The Shadow Brokers’. Los atacantes tras Wannacry la integraron en la herramienta y gracias a eso se replicaba como un gusano por toda la red”.

“Telefónica le echó valor”, continúa Luis. “Reconoció el ataque, desconectó sus equipos de Internet, mandó a casa a sus empleados y se puso a trabajar para ver exactamente cuál era el impacto, por dónde habían entrado, cuál era el alcance del ataque… Y con una nota de prensa. Lo hizo muy rápido, tuvo un sistema de gestión de cibercrisis bastante potente”.

Cuando el CCN recibió esa muestra le aplicó ingeniería inversa, vio cómo funcionaba el ransomware y unos ingenieros lograron desarrollar NoMoreCry, un pequeño programa que actuaba para detener la propagación: cuando ese ransomware llegaba a un equipo, hacía una comprobación: si ya estaba instalado en él, no actuaba. NoMoreCry engañaba a Wannacry haciéndole creer que ya estaba presente en los nuevos equipos a los que alcanzaba y por lo tanto evitaba la infección.

“Lo subimos a un repositorio para que se lo pudiera descargar todo el mundo. Las descargas fueron masivas, más de 50.000 desde todas las partes del mundo. Además lo fuimos actualizando todo el fin de semana”, añade Álvaro.

El ataque de WannaCry fue especialmente inconveniente por el momento en el que llegó: un viernes, justo antes del puente madrileño de San Isidro. “Estuvimos todo el fin de semana analizando nuevas muestras, sacando versiones para cada sistema operativo, incluyendo los antiguos que no podían deshabilitar el protocolo. Con eso conseguimos parar bastantes infecciones y en la administración no hubo prácticamente ningún impacto. En España no tuvo tanto impacto como en el resto de países. Eso te indica cómo funcionamos. Fue Telefónica, pero si hubiera sido cualquier otra empresa que hubiese acudido en nuestra ayuda hubiésemos actuado de la misma forma: nos hubiésemos puesto a trabajar en el ransomware, descendiendo siempre al detalla técnico del ataque para caracterizarlo, poder detectarlo en otros sitios y neutralizarlo en las primeras etapas”, cuenta el ingeniero.

Sobre si influyó en este nivel de ayuda que se tratase de Telefónica —la mayor operadora del país, proveedor de Defensa y con un interés estratégico nacional tan grande que el Estado anunció una participación del 10% de su accionariado—, Luis considera que la situación no hubiese cambiado demasiado.

“Hubiera sido más o menos igual, nos mueve más el reto tecnológico. De hecho hemos apoyado a algunas empresas más pequeñas, operadoras más pequeñas… En casos de cibercrimen nacional les hemos apoyado también, echamos una mano a quien podamos. Muchas veces nos gustaría hacerlo más, pero tenemos una escasez de recursos. Todo el mundo se queja, pero yo me quejo especialmente de la falta de recursos”. El presupuesto del CNI para 2023 fue de 334 millones de euros.

Sobre los recursos, explica que la propia naturaleza de los incidentes así es que no pueden ser planificados, por lo que se hace muy complicado medir la cantidad de recursos que se necesitarán en el futuro. “Tú puedes tener la semana planificada, pero llega un incidente gordo y salta todo por los aires. Nunca sabes si vas a tener dos, tres o siete incidentes en paralelo”.

Y saca pecho de una característica que no es habitual en un CERT nacional: el despliegue de equipos. Cuando ocurre un incidente, un equipo de tres o cuatro personas se desplazan al organismo público para, junto a los técnicos de dicho organismo, investigar, ayudar a desinfectar, incluso formatear equipos o reinstalar software y sistemas operativos. “No solo apoyamos desde el teléfono o enviando correos, nuestra gente va allí”. Preguntado por ejemplos de este tipo de actuaciones, menciona como casos más paradigmáticos el ataque al SEPE de 2021 o el del Ayuntamiento de Castellón. También recordamos un ciberataque ruso al CSIC, también por ransomware, en 2022.

Detección

Antes mencionábamos la extensa colección de recursos públicos en el canal de YouTube del CCN, y en él precisamente encontramos un recuerdo de aquella intervención: unos meses después del ataque al ayuntamiento castellonense, su alcaldesa, Amparo Marco, acudió a las jornadas STIC que organiza este organismo para dar su punto de vista y contar la experiencia desde la parte de la víctima. En ellas se encuentran los principales expertos en ciberseguridad del país y los principales responsables de seguridad de las Administraciones Públicas y de empresas de interés estratégico.

La responsable TIC del SEPE, Gema Ana Paz, también acudió a unas de estas jornadas para hacer algo similar: contar su experiencia desde dentro.

Los análisis y actuaciones que va haciendo el CCN en este tipo de ciberataques no solo suman experiencia y conocimiento acumulado para sus profesionales, sino que ayudan a construir REYES. No monarcas ni regalos navideños, sino la herramienta que bajo ese nombre cobija la ciberinteligencia de la entidad. Caracterizan cada una de las familias de malware, cada ciberataque, para entender de forma técnica cómo funcionan sus protocolos, sus librerías, sus comandos, mecanismos de exfiltración que usa el ransomware para tomar la información…

Todo ese conocimiento acumulado se integra en la herramienta REYES y ayuda a caracterizar ataques, grupos atacantes y Tácticas Técnicas y Procedimientos, lo que se conoce en este mundo como TTPs: el modus operandi de estos grupos antes, durante y después del ataque o intrusión inicial.

“En base a toda esa inteligencia de ciberamenaza somos capaces de desplegar reglas de detección en nuestros sistemas. Cuando tenemos un incidente y sospechamos que hay un determinado grupo de ataque detrás del incidente podemos buscar cómo ha operado en otros casos. De esa manera, tratamos de reconstruir todo el puzzle. Al final, la respuesta a un incidente, en muchos casos, es coger piezas y tratar de crear una línea temporal de lo que ha ocurrido. Llegas hasta donde te permiten esos registros de auditoría”, cuenta Jiménez.

De ahí la importancia de su herramienta REYES: es una valiosa hemeroteca codificada sobre la cual hacer un repaso histórico de su conocimiento para aplicarlo en cada nuevo ataque. Ataques que pueden llegar porque alguien se ha hecho con una contraseña y una acreditación válida (momento para recordar lo crucial que es implementar la verificación en dos pasos), o bien porque conoce una vulnerabilidad del sistema y tiene un exploit que la aprovecha…

“El caso es que el ciberataque no es instantáneo, el atacante va por fases”, dice el subidrector. “En las primeras suele poner un implante en la red o el sistema que va a atacar, un código de alianza. A veces hemos detectado un ciberataque, y al saber cómo funciona hemos ido a comprobar si ese implante está en más sitios. Y descubrimos que sí. Es decir, aunque en este ataque estaba ya en fase 5, había otros sitios en los que el atacante estaba en fase 1 o fase 2”.

Las fases de un ciberataque son siete:

- Reconocimiento

- Preparación

- Distribución

- Explotación

- Instalación

- Comando y control

- Acciones sobre los objetivos

Esta forma de operar del CCN permite detectar ciberataques antes de que se produzcan, llegando a ellos en sus fases tempranas, cuando todavía no han hecho el daño que iban a hacer.

Esto nos lleva a otro tipo concreto de casos, los de ciberespionaje. El CCN también hace sus despliegues de equipos en estas situaciones, “si bien eso es lo que no sale en los periódicos”, matiza Luis. “El único caso importante que salió fue el de 2019, del Ministerio de Defensa. Hacemos lo mismo: desplegamos un equipo de gente, trabajamos con los miembros del organismo afectado y tratamos de ver qué ha pasado allí, a qué información ha podido acceder el atacante, cómo lo ha hecho —para tratar de evitarlo— y tratar de poner medidas para que no se vuelva a producir”, matiza Álvaro.

Y esto también nos lleva a otro concepto no muy conocido por el gran público, pero fundamental para las empresas: el robo de patrimonio tecnológico. Cuando un atacante accede a una red empresarial y roba material como las ofertas que está preparando para un concurso internacional, o planos, diseños, desarrollos…

“Todo el I+D que lleva una empresa española años y años desarrollando, poniendo recursos para tratar de hacer un mejor desarrollo de un producto, y luego desde otros estados penetran esas redes y se lo llevan. Y se ahorran así ese gap tecnológico. Hemos encontrado muchos ataques en el sector energético y en el de defensa. En defensa o industria aeronáutica existen muchísimos ciberataques que pasan desapercibidos porque el atacante lo que busca es pasar desapercibido, y así poder robar diseños, planos ofertas… En muchos concursos internacionales, disponer de la mejor oferta te permite ofertar mejor”, añade Álvaro.

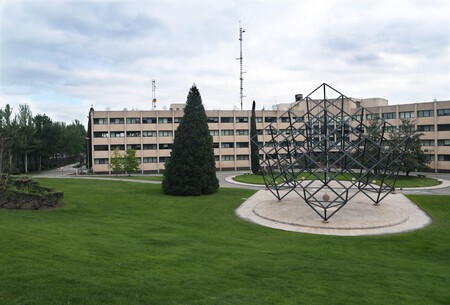

Instalaciones del CNI. Imagen: CNI (cedida).

Instalaciones del CNI. Imagen: CNI (cedida). Si un ataque que se hace notar, como un ransomware, ya es más que problemático, aquellos en los que el atacante evita ser detectado puede serlo aún más. Hay casos de ataques así en los que los atacantes se han pasado años infiltrados en los sistemas, con las fugas constantes de información que esto supone. Este tipo de grupos son los denominados APT (Advanced Persistent Threat, ‘Amenaza Persistente Avanzada’).

“La APT persistente es lo que importa en este caso. Hemos descubierto casos en los que han estado metidos años. Al tirar del hilo hacia atrás y ver que llevaban dos años ahí metidos…”, añade Álvaro. “Una de las líneas de investigación más importantes en estos casos es buscar los mecanismos de persistencia que usa el atacante. Aunque tú tengas detectados sus sistemas de mando y control, o sus direcciones IP, para cortar ese tráfico, el atacante mantiene un mecanismo de persistencia que le permite salir por otro sitio, o modificar el malware para no volver a ser detectado. Como el gato y el ratón. Cuando uno cree que el otro va por aquí, el otro ya tiene planeado ir por allá”, explica Luis.

En ese juego del gato y el ratón lo más adecuado no suele coincidir con lo más tentador. Para la víctima, el instinto dice que lo primero que tiene que hacer ante un caso de ciberespionaje es desconectarlo todo. Pero desde el CCN no lo ven así: “Si todavía no sabemos qué vías de entrada tiene el atacante, no lo queremos cortar todo. Tenemos un pequeño período en el que desplegamos más monitorización para detectar vías de entrada. Y cuando ya lo tenemos identificado y caracterizado, cortamos todo y los echamos de la red”, añade Luis.

Aunque la teoría tenga toda la lógica del mundo y se haya demostrado exitosa en la práctica, en una situación crítica no siempre es fácil de gestionar. “Ponte en la piel de un subdirector TIC de un ministerio. Tú le dices que le están robando la información, pero que no haga nada porque necesitamos desplegar herramientas en su red para monitorizar al atacante, descubrir su mecanismo de persistencia, caracterizar lo que está haciendo, saber cuál es su interés…”.

A veces estos procesos pueden llevar dos semanas. Una eternidad para un responsable técnico en apuros, pero un plazo necesario ya no solo para los procesos antes mencionados, sino incluso para tareas más burocráticas, como conseguir una visibilidad completa de la red. A veces el atacante la conoce muy bien por todo el tiempo que lleva en ella, pero el organismo ni siquiera tiene del todo claro cuál es el diagrama de red completo por culpa de servidores en desuso o equipos similares, según nos explican desde el CCN.

“Pedimos sinceridad a la hora de contarnos cómo es la red. Es tiempo que ganamos para tener visibilidad de toda esa red. A veces se produce un poco el querer ocultar cierta información, no acordarse del todo, descartar una parte por no ser importante… La primera fase de la respuesta a un incidente es hacer mucha pedagogía”, dice el subdirector.

Teletrabajo, criptografía y computación cuántica

En este sentido, los últimos años han complicado mucho lo que el centro denomina ‘superficies de exposición’. “El teletrabajo ha aumentado un montón la conectividad no controlada, o con bajo nivel de control. Hay muchos más agujeros por los que un atacante puede entrar o salir. Muchas veces hemos ido a estudiar una red corporativa y hemos visto que hay un montón de sitios sin el control suficiente”.

Cuando llegó el confinamiento en 2020, la necesidad repentina de trabajar desde casa hizo que primara la funcionalidad sobre la seguridad. “Esa tendencia se mantuvo un tiempo, pero ahora ya se está exigiendo el doble factor de autenticación, es fundamental. Cualquier ministerio u organismo público que tenga teletrabajo o accesos remotos está implantando esta medida de protección, es básica”, añade Luis. Un estándar más elevado que el de hace unos años.

Otra de las responsabilidades que tiene el CCN es aprobar el uso de la criptografía para uso gubernamental. Cualquier mecanismo criptográfico que vaya a proteger información clasificada —o que por normativa exija este tipo de protección— ha de ser validada antes por este organismo.

En la criptografía hay dos niveles: la de alto nivel de seguridad es la implementada en todos los dispositivos que manejan información clasificada, como las Fuerzas Armadas, el Ministerio de Defensa, el de Asuntos Exteriores, el de Presidencia, las Fuerzas y Cuerpos de Seguridad del Estado… La criptografía se usa ahí para asegurar la confidencialidad de la información. El CCN aprueba los algoritmos criptográficos que deben utilizarse.

“Tenemos unas guías que determinan qué algoritmos criptográficos son los aprobados, cuáles son las longitudes de clave adecuadas, y hasta evaluamos la implementación práctica del algoritmo en un dispositivo concreto”, explica Luis.

Un ejemplo de esta práctica es el DNI electrónico. Toda su criptografía fue evaluada y certificada por el CCN antes de introducirlo a la ciudadanía. Tanto los algoritmos como el chip criptográfico que lleva en su interior. También cualquier dispositivos de creación de firma en el ámbito de la firma electrónica. Lo realiza el Departamento de Productos y Tecnologías, un equipo en el que fundamentalmente hay matemáticos, telecos e informáticos. Su labor es analizar algoritmos, estudiar su seguridad, su fortaleza criptográfica y evaluar su implementación en cada electrónica concreta.

Este último punto es algo que matiza Luis: “La mayoría de fallos de la criptografía no vienen por el algoritmo en sí, sino por su su implementación concreta en una electrónica, y eso también es importante validarlo”.

Esto nos lleva a preguntar por la computación cuántica. “Dentro de la criptografía, toda la criptografía de clave pública está basada en la dificultad de su factorización, en la dificultad de su computación. Si tienes un computador con una capacidad de proceso muy grande, como pueden ser los ordenadores cuánticos, la seguridad de la criptografía de clave pública se viene abajo. Ahora tenemos una línea de trabajo muy importante: adaptar la criptografía que estamos usando ahora para que sea quantum resistant, es decir, resistente a la computación cuántica”, cuenta el subdirector.

Esto se materializa en que el CCN está haciendo un seguimiento de los algoritmos que está estudiando el NIST (Instituto Nacional de Estándares y Tecnología, una agencia gubernamental estadounidense). Ya hay cuatro algoritmos aprobados quantum resistant y son totalmente distintos a los anteriores, porque están basados en otro tipo de problemas matemáticos. La institución tiene una guía de migración desde la criptografía tradicional en la que recomienda ciertos algoritmos y fija los plazos para esa migración.

Esos plazos son importantes porque hay material que se está cifrando hoy, pero debe permanecer cifrado durante 50 años. “A lo mejor dentro de 50 años hay computadores que rompen los algoritmos actuales, damos unos plazos en función del tiempo que una información requiere estar protegida, y cómo de rápida debe ser tu migración a los algoritmos cuánticos”, añade.

Los trabajos de modernización criptográfica de la Administración española son otro gran caballo de batalla del CCN, una carrera en la que no van por libres, sino que siguen las directrices que dan tanto la OTAN como la Unión Europea. Lo cual hace que pasemos a hablar de la colaboración internacional en general y del papel de la OTAN en particular.

“La OTAN ha sido un organismo tractor de temas tecnológicos. Estudia problemas que se van a presentar en el futuro. De la computación cuántica y la resistencia cuántica llevamos hablando por lo menos siete años. Igual que la UE, la OTAN marca la línea, marca la tendencia, y nosotros las seguimos”, explica Jiménez.

Instalaciones del CNI. Imagen: CNI (cedida).

Instalaciones del CNI. Imagen: CNI (cedida). Otros organismos con los que colabora a menudo el CCN son las agencias europeas, especialmente en cuanto a ciberataques. “Pertenecemos a una serie de agencias de inteligencia o de seguridad con las que compartimos muchísima información e inteligencia sobre ciberataques. Hay ataques de los que nos hemos enterado porque nos avisaron otros aliados. Son ciberataques globales: los actores interesados en espiar al Gobierno de España o intentar sacar información de lo que está pasando en Europa a través de España hacen lo mismo con el resto de naciones europeas. Son problemas globales a los que intentamos responder de forma global compartiendo información”, añade.

Si detectan un ciberataque especialmente notable, de cierta entidad o que incluye un factor más novedoso, suelen compartir todos los detalles técnicos para que otras naciones también puedan detectarlo. La colaboración también se extiende en ocasiones al mundo académico, colaborando con algunos departamentos de ciertas universidades que tienen grupos de investigación. A veces les encargan ciertos trabajos, en otras ocasiones son ellos quienes comparten sus líneas de investigación por si les resultan útiles. De ahí salen convenios para hacer seguimientos conjuntos del estado del arte de la tecnología desde el punto de vista de la seguridad.

La rama académica se extiende a la docencia de másteres de ciberseguridad: algunos miembros del CCN forman parte de su profesorado o intervienen puntualmente dando conferencias.

Entrar a trabajar al CCN del CNI

Los alumnos de esos másteres suelen repetir una pregunta que quizás también se esté planteando más de un lector de este reportaje: ¿cómo puedo entrar a trabajar en el CCN?

La respuesta es más sencilla de lo que puede parecer, aunque el proceso que hay a continuación no: primero hay que enviar el CV en la web del CNI. Luego, superar un proceso que consta tanto de la prueba técnica habitual como de adecuación de la persona a ese puesto de trabajo.

“Determinar su idoneidad” para entender si el candidato no solo está libre de antecedentes penales, sino también si tiene vulnerabilidades, si tiene un perfil psicotécnico y psicológico adecuado, si tiene la capacidad de trabajar bajo presión… No hay que olvidar que el CCN es parte del CNI.

“Son una serie de cuestiones de idoneidad de la persona para un trabajo donde pierdes derechos fundamentales. Nosotros no tenemos derecho a sindicarnos, ni a tener representación política, ni a dar clase en la universidad, ni a publicar tesis… Podemos estar sometidos a una disponibilidad absoluta. Nosotros tenemos doctores en Informática que no han podido desarrollar su carrera haciendo publicaciones o divulgando el resultado de sus investigaciones. Estamos sujetos a un estatuto con una serie de condiciones. Ninguno de nosotros podemos salir a dar conferencias si no estamos autorizados para ello, no podemos entrevistarnos contigo si no estamos autorizados para ello. Nuestra actividad profesional está sometida a un control total y absoluto”.

Esta explicación del subdirector contextualiza el largo proceso de selección al que están sometidos los candidatos a trabajar en este organismo. También menciona la necesidad de buenos atributos o un alto nivel de compromiso, pero subraya que una seña de identidad del centro es el trabajo en equipo.

Álvaro comenta en ese sentido que “tú puedes tener delante a un tío brillantísimo, pero si no sabe trabajar en equipo, sin ponerse él el primero, sin querer ponerse medallas, no vale. Es un trabajo muy discreto, de servicio al centro. De servicio al CCN y al CNI, porque al final somos CNI”, explica el ingeniero con una puntilla final que es una constante durante la visita: si algo emana de las conversaciones con sus miembros es que el sentimiento identitario es hacia el CNI. Es dependiente del Ministerio de Defensa y tiene sus propios organismos, como el CCN, pero la pertenencia se siente hacia el CNI.

Monumento en homenaje a los caídos del CNI en acto de servicio, situado en el acceso principal a la sede del CNI. Tiene nueve llamas: una por cada uno de los ocho fallecidos en la Emboscada de Latifiya (Irak) en 2003, y una por todos los que murieron sin que su nombre fuese público. Imagen: CNI (cedida).

Monumento en homenaje a los caídos del CNI en acto de servicio, situado en el acceso principal a la sede del CNI. Tiene nueve llamas: una por cada uno de los ocho fallecidos en la Emboscada de Latifiya (Irak) en 2003, y una por todos los que murieron sin que su nombre fuese público. Imagen: CNI (cedida). Amenazas actuales

Cuando mencionamos a Estados Unidos, Rusia, China o el software Pegasus para abordar a Luis sobre los retos y las amenazas actuales, resta importancia a actores concretos y se enfoca en la tecnología. “Los retos son los que presenta la tecnología. Si ella avanza, avanzan las amenazas. Y si avanzan las amenazas, avanzan los incidentes y los ciberataques. Algunos retos actuales son la complejidad, o el crimen como servicio. La capacidad de ciberataque está cada vez en manos de más personas, se pueden contratar esos servicios en escenarios digitales”.

Esta es una problemática importante, porque si hace una década tenían identificados a una serie de grupos de algunos estados con ciertas capacidades, hoy en día hay mucha más confusión en los ciberataques. “No sabes si te está atacando un grupo criminal, un estado, un grupo patrocinado por un estado… No sabes si la motivación es solamente económica, si es disruptiva… Hace unos años en las primeras fases de los ataques se les podía distinguir relativamente bien. Unos eran muy ruidosos, otros eran muy sigilosos. Hoy día usan herramientas disponibles en Internet que cualquiera puede usar, como Cobalt Strike o como Sliver. Es más difícil separar unos grupos de otros en esas primeras etapas”.

En todo ciberataque hay cuatro elementos:

- Una vulnerabilidad en el sistema atacado

- Un grupo capaz de crear un exploit que aproveche esa vulnerabilidad

- La capacidad del atacante para introducir ese exploit en el sistema (vector de infección)

- Una infraestructura de explotación que permita al atacante pasar desapercibido o explotar el ataque

“En cualquier ciberataque se dan estos cuatro elementos y siempre intentamos identificarlos. Hace cinco o diez años era más fácil identificar cada uno de ellos. Hoy está todo tan mezclado y los ataques son tan sofisticados… En algunos casos el vector de entrada es muy simple, como que tengan un usuario y una contraseña válidos. Y como no hay segundo factor de autenticación, entran directamente. Entonces hay un mercado inimaginable de credenciales en la dark web“.

En ella se venden combinaciones de usuario y contraseña de muchos sistemas, empresas o administración, porque es algo que puede dar mucho dinero. Los atacantes utilizan códigos dañinos para infectar equipos de usuarios y obtener sus pulsaciones de teclas, sus cookies o las contraseñas almacenadas en el navegador. Lo paquetizan y lo ponen a la venta.

Esto es algo que debería poner en alerta a cualquier organización o empresa, especialmente si no tiene habilitada una autenticación de doble factor. De lo contrario, cualquiera podría estar dentro de su sistema sin que a nadie le salten las alarmas. De ahí vienen noticias como las de las filtraciones de contraseñas masivas. Pasó en LinkedIn, en Twitter, en Yahoo… y aunque el usuario no tenga nada de valor en esas cuentas ni acceso a contenido ajeno, puede tener una contraseña compartida con otro espacio más sensible. O una contraseña que comparta estructura, tipo “Xataka04Twitter”, “Xataka04Instagram” o… “Xataka04Banco”.

“Hoy en día prácticamente cualquier dominio tiene su contraseña vendida“, dice Álvaro. “Puede que funcione o que no, puede que sea una contraseña antigua o que haya doble factor y así el atacante no progrese, pero ahí están. Para todos los ataques no es una cuestión de si ocurrirá, sino de cuándo ocurrirá y de si tienes un sistema de defensa, porque te va a pasar seguro. La doble autenticación es fundamental”. Con esta frase recordamos el incidente de seguridad de Orange a principios de año: si hubiesen usado esta medida seguramente no hubiese ocurrido.

El impacto de la IA generativa en los ciberataques

Hablar de cualquier asunto tecnológico en 2024 implica hablar del impacto que está teniendo o tendrá el auge de la Inteligencia Artificial generativa. Este mundo no es ajeno a ello: “Este tema nos preocupa por dos cuestiones. Uno es que en muchos ataques hay un importante factor de engaño al usuario, ingeniería social. La IA aumenta exponencialmente la capacidad de ingeniería social de los humanos. Antes había traducciones cutres, ahora hay correos perfectamente escritos. Puedes pedir que te confeccione un correo dirigido a una empresa concreta, a su director financiero, haciendo referencia a tales cuestiones con una imagen o un documento que sea de su interés. Y la IA lo construye adaptado a la idiosincrasia de la víctima”, cuenta Jiménez.

Microsoft y OpenAI publicaron que habían detectado a grupos de ciberdelincuentes vinculados con Rusia, Irán, China y Corea del Norte utilizando sus servicios para las fases de preparación de ciberataques.

La IA facilita también el estudio del objetivo antes de diseñar el vector de infección más adecuado para ese ataque, pero también ayuda a organismos como el CCN, es decir, a quien quiere aumentar la capacidad de detección. La tecnología actual para la detección se basa en patrones o en anomalías. o bien detectar ataques que replican un patrón, o bien detectar anomalías en un sistema que pueden indicar la presencia de un ataque, como un trozo de código que no debería estar ahí o una conexión que realiza una única máquina de toda la red de forma periódica.

La IA permite automatizar una parte de este proceso. “Yo le puedo dar toda la información de un incidente a esta herramienta de IA para que me saque patrones que yo pueda desplegar en firewalls o en servidores DNS. Es el gran reto tecnológico que tenemos y en el que estamos empezando a trabajar”, concluye Luis.

Quizás en unos años podamos volver a encontrarnos para que nos cuente qué tal ha evolucionado ese reto.

Imagen destacada | CNI (cedida)

En Xataka | El ordenador con más malware del mundo: así es MICE, el reto de Bernardo Quintero y VirusTotal

(function() { window._JS_MODULES = window._JS_MODULES || {}; var headElement = document.getElementsByTagName(‘head’)[0]; if (_JS_MODULES.instagram) { var instagramScript = document.createElement(‘script’); instagramScript.src = ‘https://platform.instagram.com/en_US/embeds.js’; instagramScript.async = true; instagramScript.defer = true; headElement.appendChild(instagramScript); } })();

–

La noticia Visitamos el Centro Criptológico Nacional del CNI: aquí está el epicentro de la ciberseguridad española fue publicada originalmente en Xataka por Javier Lacort .

Fuente: Xataka